本站即刻起,將於未來不定時開始站點搬遷作業。搬到日本機房。屆時,將會有數小時下線,甚至幾天的DNS解析錯誤。此為正常現象。

※更新:本站已於 2017/08/30 12:20 (GMT+8) 搬遷完畢。

This entry was posted in Announcement By Weil Jimmer![]() .

.

好久沒發文了,今天寫篇沒有程度的文章做個小筆記。

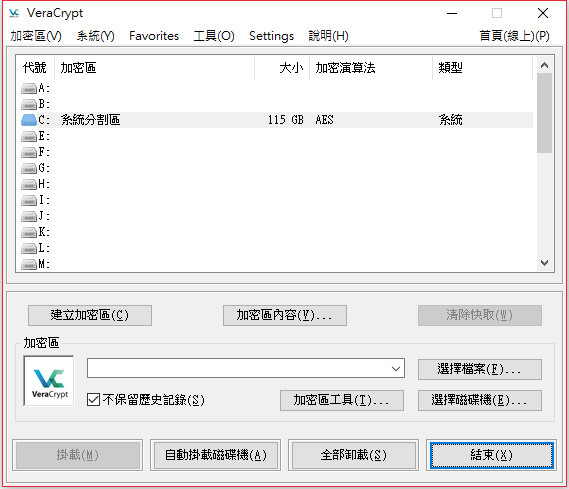

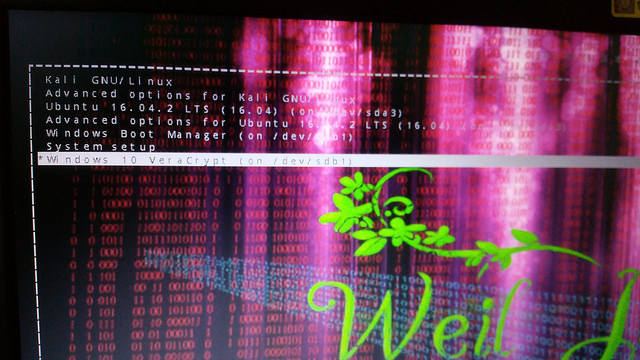

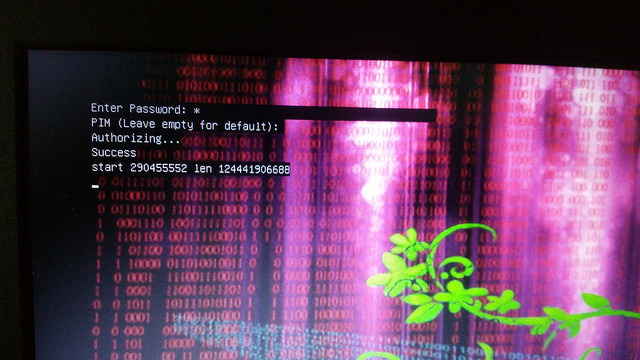

最近和同學聊天,正好扯到了加密硬碟,突然想到我自己的電腦 Win10 也是屬於未加密的一類,所以乾脆就用 VeraCrypt加密掉好了,可惜卻出現一個問題就是開機選單只能選單一系統,其他硬碟的系統好像偵測不到一樣,變成灰色的選項不給選。所以只好事後補修這個問題啦。

先開機進入BIOS重新選擇開機選單,開到特定Linux,安裝Grub,

apt-get install grub-efi網路上似乎很少人講這個東西。即使有 issue 被提交了,但下面也沒啥人回應。

首先,打開目標文件:/boot/grub/grub.cfg,搜尋 menuentry 'Windows Boot Manager (on /dev/sdb1)',

然後複製整個 menuentry,在這邊直接修改是沒什麼效果的,到時候Update掉又被OverWritten,打開:/etc/grub.d/40_custom,

在下面直接加入整個 menuentry。以下是示範:

#!/bin/sh

exec tail -n +3 $0

# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the 'exec tail' line above.

menuentry 'Windows 10 VeraCrypt (on /dev/sdb1)' --class windows --class os $menuentry_id_option 'osprober-efi-B673-5372' {

insmod part_gpt

insmod fat

set root='hd1,gpt1'

if [ x$feature_platform_search_hint = xy ]; then

search --no-floppy --fs-uuid --set=root --hint-bios=hd1,gpt1 --hint-efi=hd1,gpt1 --hint-baremetal=ahci1,gpt1 B673-5372

else

search --no-floppy --fs-uuid --set=root B673-5372

fi

chainloader /EFI/VeraCrypt/DcsBoot.efi

}直接改掉 chainloader 的資訊,對應到 /EFI/VeraCrypt/DcsBoot.efi 即可。最後直接輸入指令:

update-grub這樣就大功告成了。

This entry was posted in Bash, General, Experience, Note By Weil Jimmer![]() .

.

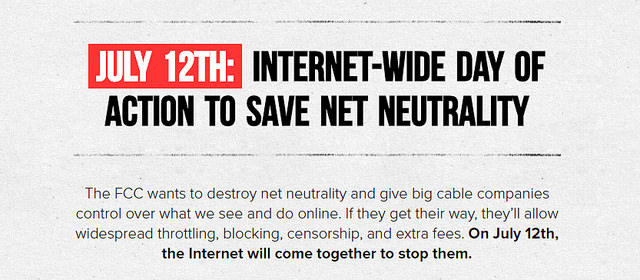

2017年07月12日,有很多大型網站、論壇、網友們都會團結一致的向美國聯邦通訊委員會(FCC)對網路中立性的破壞表達抗議!您也可以透過這個連結一起加入抗議:https://www.battleforthenet.com/july12/

現在,新的FCC主席試圖有計劃性的摧毀網路中立性,並使各種大型電信業者能夠控制我們所看到的各種網站。如果他們順利通過了,FCC將給這些大公司權力來控制我們在網際網路上看到的東西,同時有權降低網站速度或阻擋網站,甚至對特定網站或應用程式收取額外的費用。

如果我們失去了網際網路中立性,我們很快就會面臨一個受控制、受審查、不自由的網路,一些你喜歡的網頁可能會跑得特別慢,一些擁有資金的大公司的瀏覽相同的網頁卻跑得特別快。或是一些網頁被徹底封鎖無法瀏覽。

但在七月十二日,網際網路中,將會誕生出一股力量團結在一起阻止他們。各大網站與網民和網上論壇都將齊心對抗FCC的對網路的攻擊。

Google、Facebook、Twitter、Dropbox、Imgur、Opera、Amazon……等數不清大大小小的網站都已經加入這個行列了。

「網際網路的戰役(The Battle for the Net)」活動即將展開,使您的朋友、家人和追隨者能夠採取很簡單的行動以抵制這項法案通過。

了解更多並加入行動:https://www.battleforthenet.com/july12/

什麼是網際網路中立?

簡言之,就是網路使用不應該因為使用者的階級、身分、各種因素而被有所差別待遇,ISP業者不可以因為一些私人因素或是政府法令而故意限制某些網站的連線速度、或是封鎖、審查某些網站。所有資訊的獲得應該平等對待,不會受到各種不公的濫用,不會使網際網路變成一個滿足私利的一個工具。

如果沒有網路中立,有可能會發生哪些事情?

我覺得最好拿來比喻的一件事就是中國大陸的網際網路封鎖,沒有所謂的網路言論自由,可能有一堆網站根本連不上或變非常慢,有一堆政府審查的機制。想想看,如果有人在背後監視你在網路上的一舉一動那將是什麼樣的感覺?

我認為網際網路本身就應該要是自由開放的,不會因為被企業、政府控制著而抑制了網路的多元性。

This entry was posted in General, The Internet, Privacy By Weil Jimmer![]() .

.

簡介

首先,我想先就 Telegram 是什麼樣性質的一個通訊軟體做個簡單的介紹,第一,它是為了讓用戶擁有秘密通訊的權利而誕生的軟體,本身就不是以營利為目標的,永遠也不會看到 Telegram 哪天發出聲明說開始要收費,或是限制上傳雲端的檔案數量,不會,相比之下,有太多通訊軟體本身就是以營利為目的,為了賺錢,而不是有這種"奉獻"自我、服務大眾的感覺。正因如此,這也是我很喜歡 Telegram 的原因之一,當然還有更多優點我沒有提到。

在台灣用戶數過少 (主要因素)

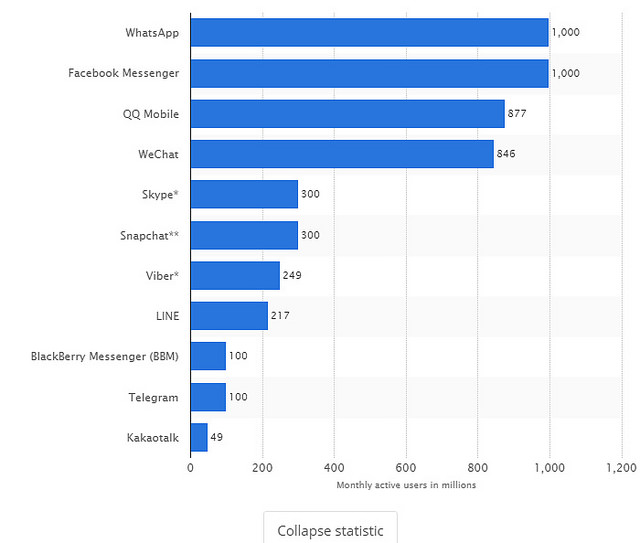

這種先入為主的概念,一直在很多人身上發生,第一次用了好用的東西,就有很大的機會一直用下去,要突然迫使用戶改用別的東西,是有相當程度的困難,我自己算是例外,我個人是不隨波逐流,在我眼中好就是好,壞就是壞,要用就要用最好的。Telegram 用戶數算很少嗎?相較其他通訊軟體,總得來說,是少的,但是數量也是滿驚人的,

根據 Telegram 官方統計,去年總活躍用戶數已達:100,000,000 人,但反觀在台灣的用戶數,真的是少之又少,可說是被 Line 攻略後,就難以再讓其他通訊軟體取代了吧。

如果裝了 Telegram,身邊卻沒有人使用,想必也沒有人想裝,大多數人是不會去推薦他人,甚至是要求身邊的人都裝自己裝的軟體。而我自己又剛好是特例,如果別人不用 Telegram 就找不到我了,無法傳送訊息或資料給我,我甚至會向周圍的人推薦。(前提是真的好用我才會推薦。)

官方語言是英文 (次要因素)

Telegram 不論是在推特,還是官方網站,官方的所有App,預設都是英文,並沒有繁體中文,這是缺點,但並非無法補足的缺點,有很多社群人士有推出一系列的繁體中文化教學,甚至包刮教人怎麼使用以及了解這套軟體的優缺點。

即便如此,大多數人看到英文還是避之唯恐不及,不想看到英文,或著說看不懂英文,裝完大概就打算砍了。(鄙人真是覺得可惜啊!這些英文單字應該不會難到看不懂的地步。)

其他個人因素

有不少卸載這套軟體的用戶是認為這軟體很不方便(好歸好,沒有人用才是真的),也有人本身就是 Line 的粉絲,認為有 Line 就夠了,何必再裝一套軟體,還有些人認為再多裝軟體會耗費自己的空間容量,會讓手機/電腦變卡。至於為何有人這麼想,我就不多做自己的見解了,給讀者們思考看看,那些人心裡想什麼。

以上,這三點是我認為在台灣很難普及的原因,要看每個人願不願意嘗試新的事物,願不願意打破傳統跳出框架,嘗試看看使用其他通訊軟體的生活,以及不排斥英文的介面。

This entry was posted in General, Software, Experience By Weil Jimmer![]() .

.

近日,心情很不好,我常在想,為什麼周遭的人可以不在乎自己的個資,不在乎這些個資可以怎麼被人利用。

由於某大學的一堂課需要出校外,而學校規定老師一定要幫學生保險,而保險這件事則需要個資,所以呢?學生交給老師身分證字號、電話、聯絡人就夠了吧?我相信老師,而且老師本來就有權限取得這些相關資料,然而!卻是交給學生處理!

這簡直氣死我了,就在課堂上,傳單子,任何人都可以看到那張有全班個資的單子,任何人都有那個機會可以偷偷記錄下來。我在想,既然老師信任那個同學,要他負責,那他也可以採取別的方式,例如Google表單,何必要在班上傳?

更離譜的是,後來還傳到通訊軟體上面!我的天呀,在班上傳的話,可能會因為其他人關注而不敢偷拍,但是網路上,就沒這困擾了,直接檔案存下來,神不知鬼不覺。

更何況,學校的校務系統修改個人選課密碼的方式其一就是填寫個資,剛好這些個資,那張單子上都有,所以,只要有人拍下來,就相當於可以登入校務系統偷看你住在哪裡,偷看你的成績,偷偷亂選課,全部退選之類的。

因此,當天我立刻私訊了網管,要求他設定我的帳號不可以因填寫個資而變動密碼,很快的他也回應了,所以知道我個資,依舊無法修改我的選課密碼。這倒是讓我放心不少。

我告訴我身邊的人,但感覺他們一點都不太在乎。我認為這是非常重要的一件事,所有應該要認真保護自己的人都應該要關注自己的個資才對,這真是讓我對周遭同學失望透底。

記得高中時期,我很愛看一部電視劇《Mr. Robot》,故事中的男主角就是一名駭客,駭了數不清數目的人,翻出他們的社交活動,看看有沒有違法事情,我倒是覺得,主角很像我的寫照。

有點類似:駭客很注重資訊安全,很不想自己被別人駭,駭客被駭豈不是很可笑?

還滿希望身邊的人能夠更注意自己的隱私安全,不論是線上還是現實生活。為了自己好,也為了朋友好。

This entry was posted in General, Experience, Mood, Privacy By Weil Jimmer![]() .

.

White Birch Forum © Copyright

©2010- W.B.F. All Rights Reserved.

Weil Jimmer Web PHP Script

Linode

Linode