前言

最近一直有心想組一台 NAS 備份我的資料,已經看了頗久,基於安全和價格的考量,最終還是沒有直接選用群暉(Synology)的套裝 NAS。

最主要還是因為怕資料外洩。看到 Youtube 上面安裝他們家的產品有夠簡單,掃個碼就可以註冊帳號登入,總有一種數據不受控的感覺,最近替公司開發產品也是一樣的概念。

那些東西要連線上雲端,讓客戶自己控制,那雲端必須得有存取裝置的權限及能力,所以,那些套裝 NAS 如果可以這麼簡單就遠端讀取查看分享資料的話,我覺得,那些販售該產品的公司的工程師說不定…呵呵。這只是猜測,個人比較敏感一點,也不好評論什麼。

總之為了隱密性、存放機密資料,勢必不可能讓自己的 NAS 曝露在公網上,更別提讓別人擁有一鍵後門抓資料的能力。

要買套裝 NAS 的大前提是要讓網路環境完全隔離。接觸不到公網,不過這是題外話了。好了,廢話也說太多了,直接進入正題。

配備

這次我選用的配備是:

- 1 * CPU N5105 暢網微控 妖板 (6 SATA)(ITX)

- 2 * SAMSUNG 三星 980 500GB NVMe M.2

- 2 * Micron Crucial 美光 DDR4 3200 16G RAM

- 6 * 二手 6 TB HDD

- 1 * 偏貴的 NAS 機殼 (ITX) + 250W電供

價格大概是 6200+2200+2000+9500+6200=26100 (NT)

如果是直接買現成套裝機,以六槽來看,光是 NAS 主機不包括硬碟就可能要三、四萬起跳。

外殼

買來大概長這樣,然後新竹物流有夠爛,都不打電話的,還會偽造紀錄。

正面圖:

背面圖:

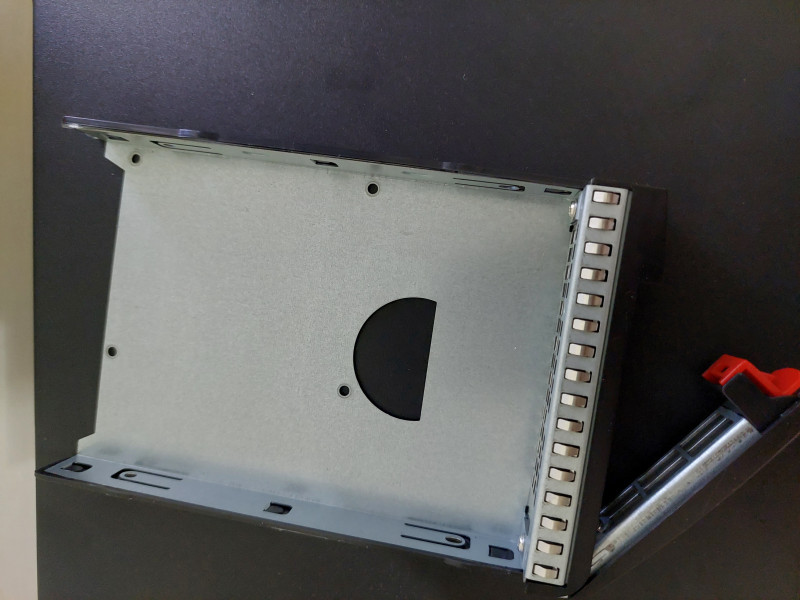

取出來的硬碟槽:

正面圖:

俯視圖:

然後是配件,基本上螺絲很齊全,想到之前買 TP-Link 網卡沒有附上螺絲,真廢,連螺絲都捨不得給嗎?沒螺絲我鎖個屁。

最後是貴死人的雜牌電供,250瓦而已。唯一的優點是很小巧,可以塞進 ITX 機箱,除此之外沒什麼優點。

然後機箱必須先自己轉開螺絲,把外殼拆掉,內部大概長這樣。

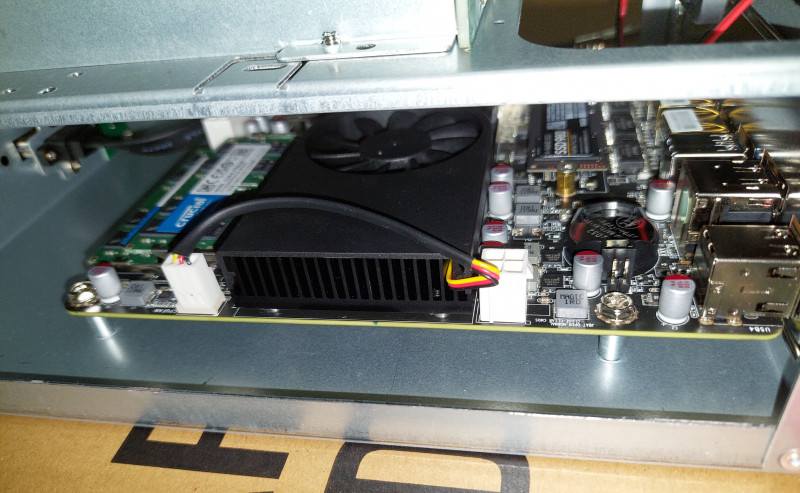

左邊風扇,最下面是板子的空間,超級小。下次絕對不要買 ITX 機殼,有夠難安裝。

另外一面:

背面:(左邊那孔位是塞電供的。)

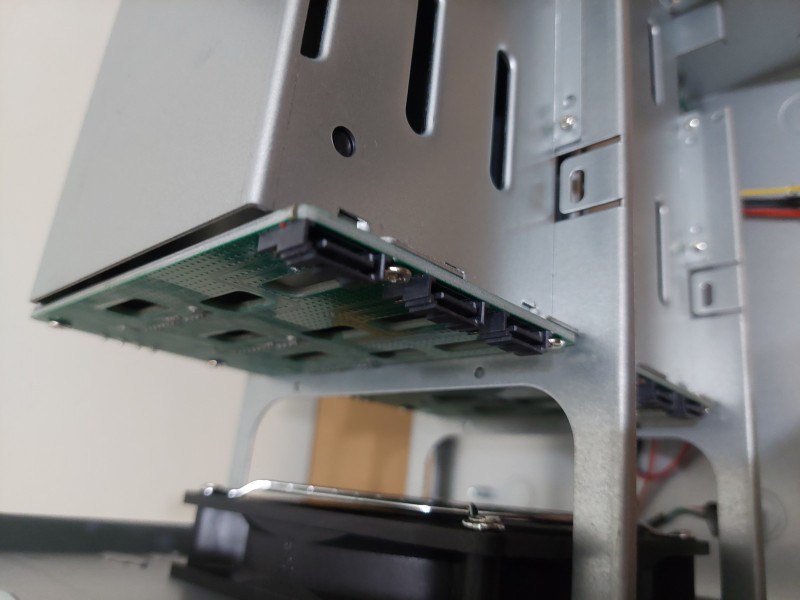

硬碟背板:3 個 SATA 一組。

上下各一個大4Pin供電:

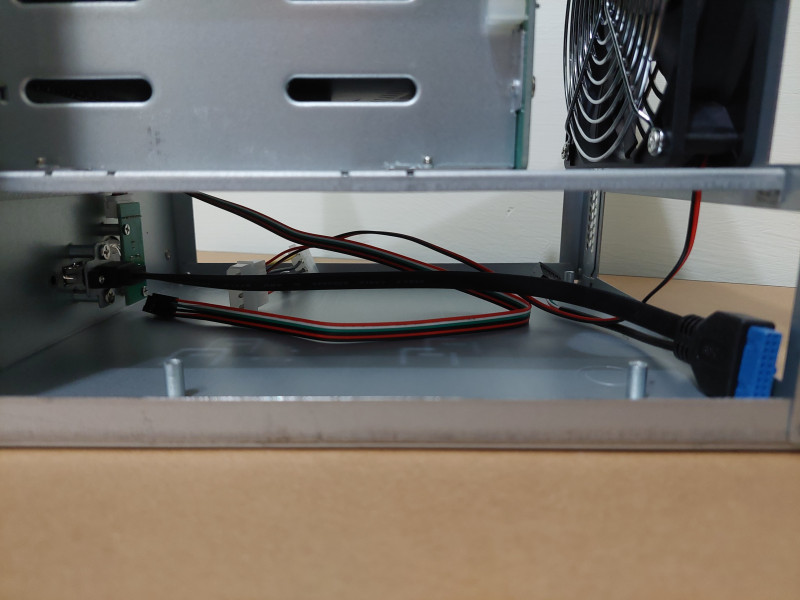

用不到的 USB3.0線,風扇線和開機線(貌似也用不到,一插電就給我自動開機。)

背面的風扇也是大4Pin供電。

介紹完機殼後,該來介紹一下主機板了。

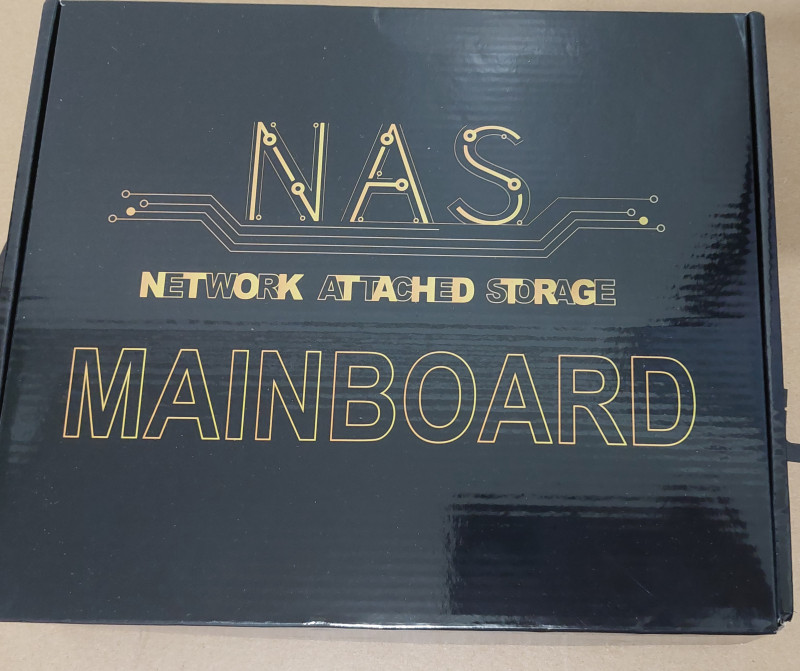

主板

開箱 6 SATA槽的 NAS 妖板。

這裡放個高清版的圖。

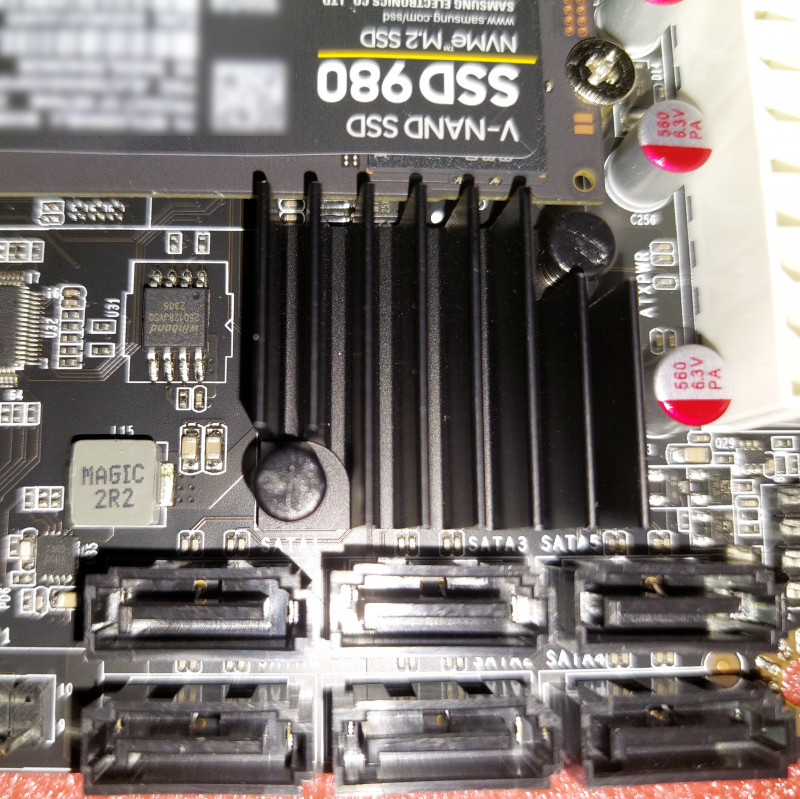

然後是 SATA 槽的位置,這是重點中的重點,上面的編號很重要,之後要按照順序由上往下接上數據線。

1 3 5

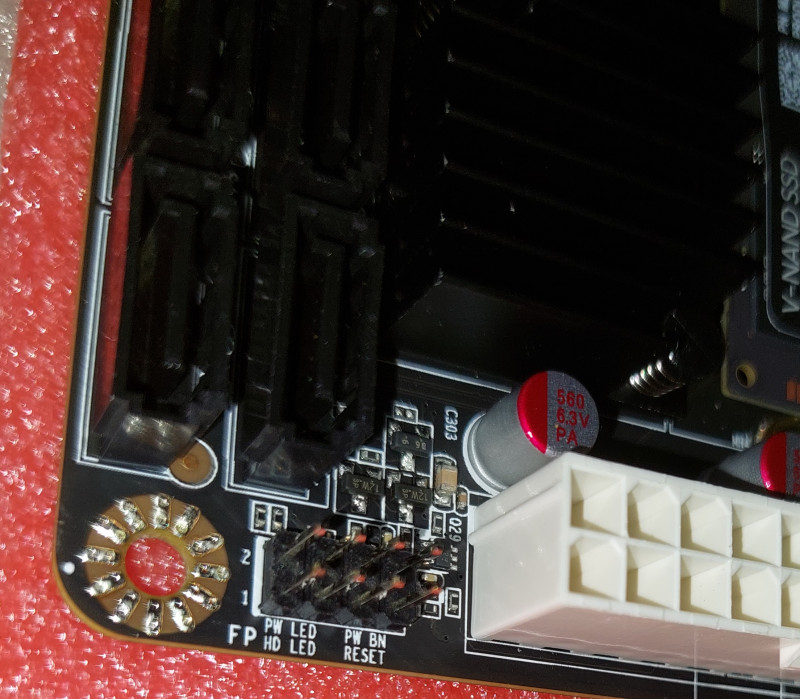

0 2 4再來是 Power 的燈,和電源的針腳。

組裝

首先,先把主機板的擋板卡上機殼,不然之後主機板裝進去就不能裝了。

當初犯了個小錯,先把主機板放進去,其實應該先放接上電源再放進去。之後電源線根本進不去阿,很難插。

這縫隙真的很小,組得很痛苦。

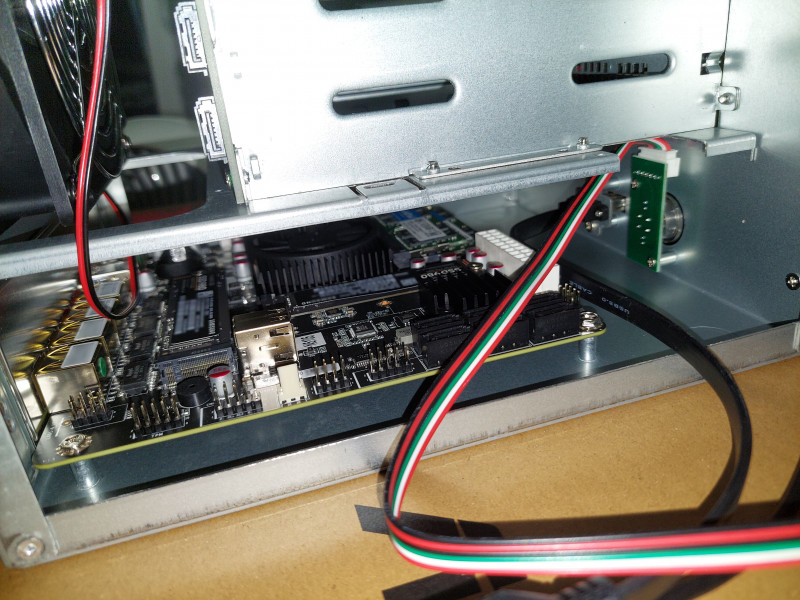

最後,接電供和整線。

照順序,接上 SATA 線。

完成開機!

安裝作業系統

前面光是組裝硬體的部分就可以搞得滿頭大汗,鎖一堆螺絲,真累,接下來是軟體的安裝。

先到 TrueNAS 官網下載 iso。

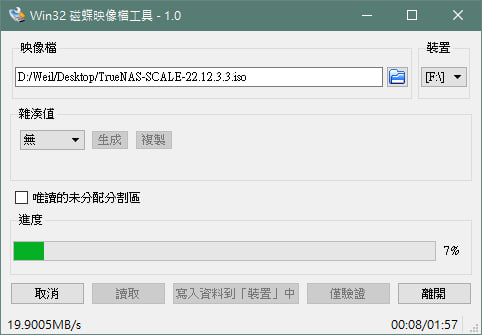

然後使用 win32DiskImager 之類的軟體,把 ISO 寫入 USB 隨身碟,用 USB 開機。

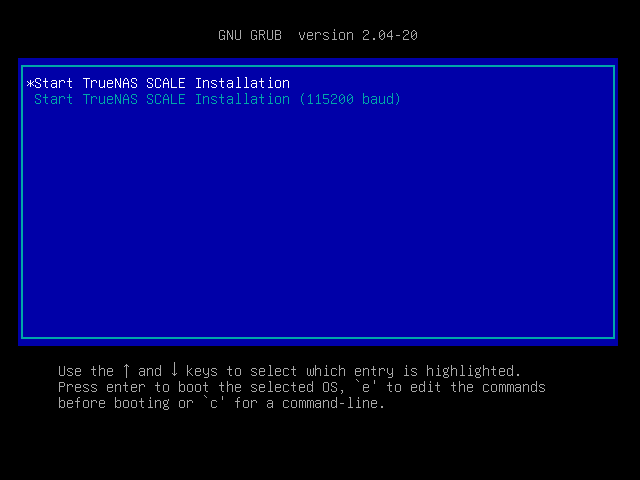

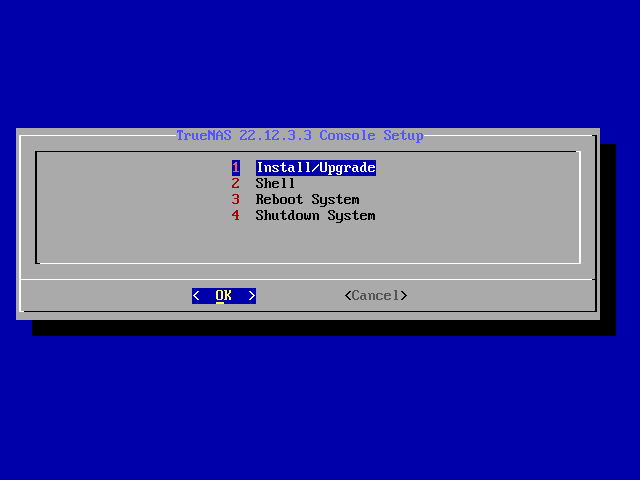

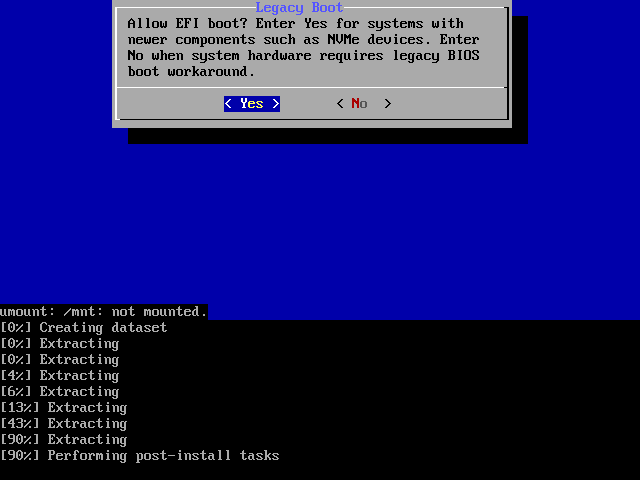

直接開始安裝!

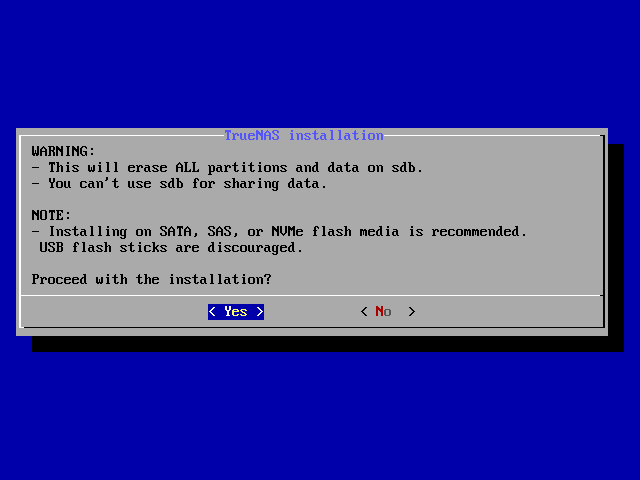

接下來基本上沒有甚麼難度,一直無腦下一步。就懶得貼那麼多圖了。

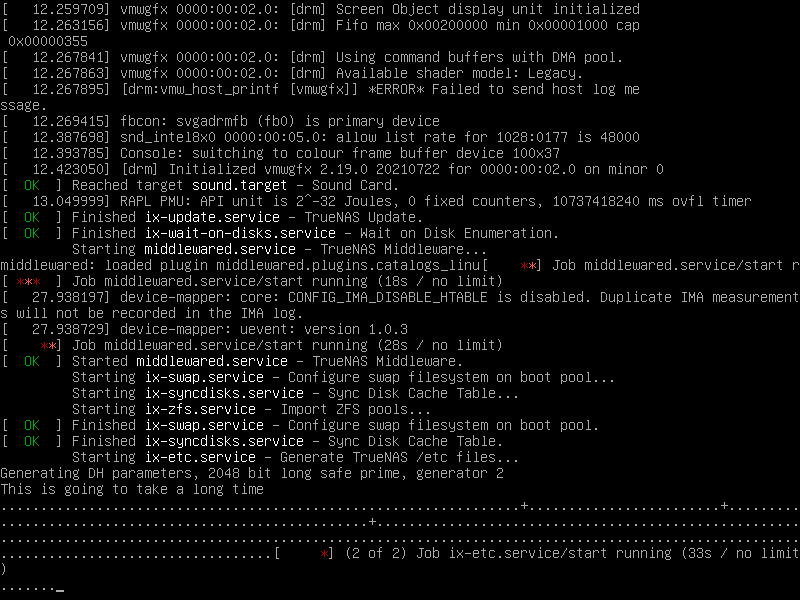

到這步驟,解壓縮真的超久,一度以為是不是掛了,超緊張,一直沒吐訊息出來。

接著重開機。系統應該就自動啟動了,要多等一下。

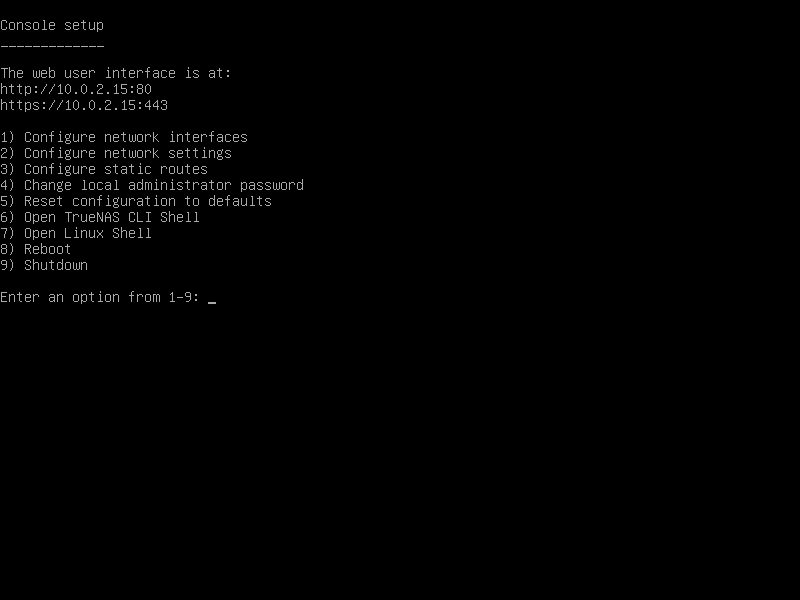

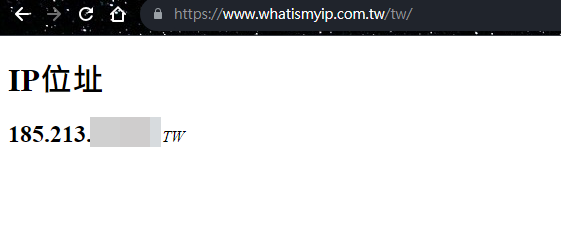

然後進入這個畫面基本就完成了,剩下網路配置搞一搞。

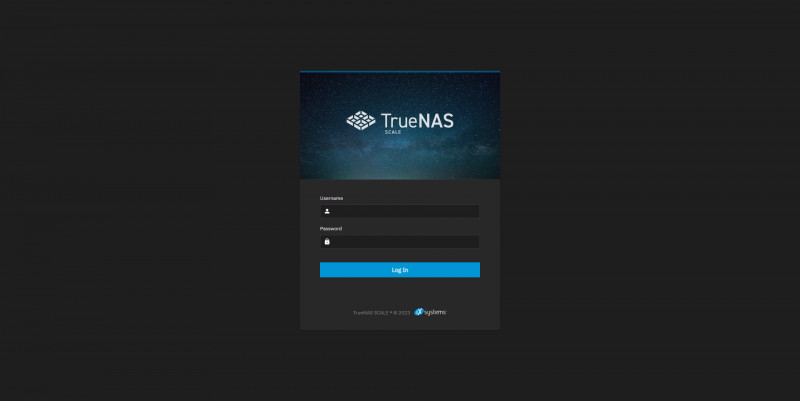

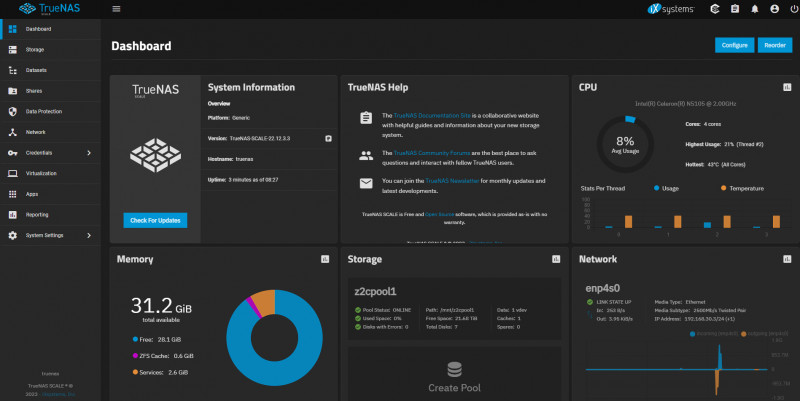

輸入 NAS 的 IP 就可以連到 NAS 的 WebUI 進行管理和後續的設定。

設定

首先,先到 Storage 那邊新建一個 Pool,把我要組的六個 HDD 都加進去,我是組 ZFS 檔案系統 Raid-Z2 可以有兩個容錯空間。然後 1 個 SSD 當系統碟,另 1 個當 快取碟 L2ARC。

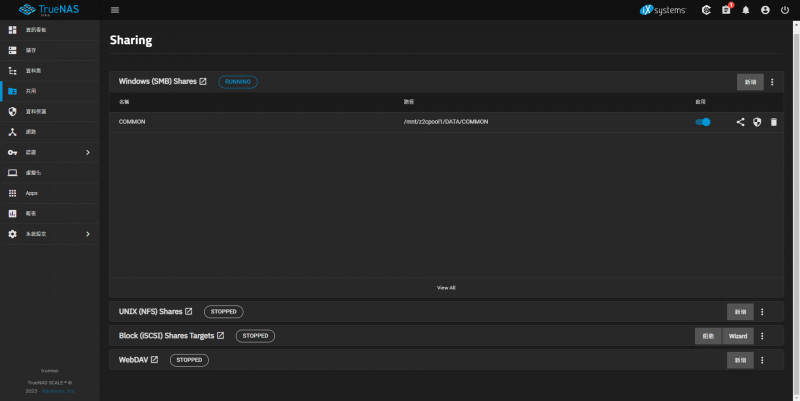

設定 SMB 分享

直接到共用那邊,啟動服務,設定要分享路徑。

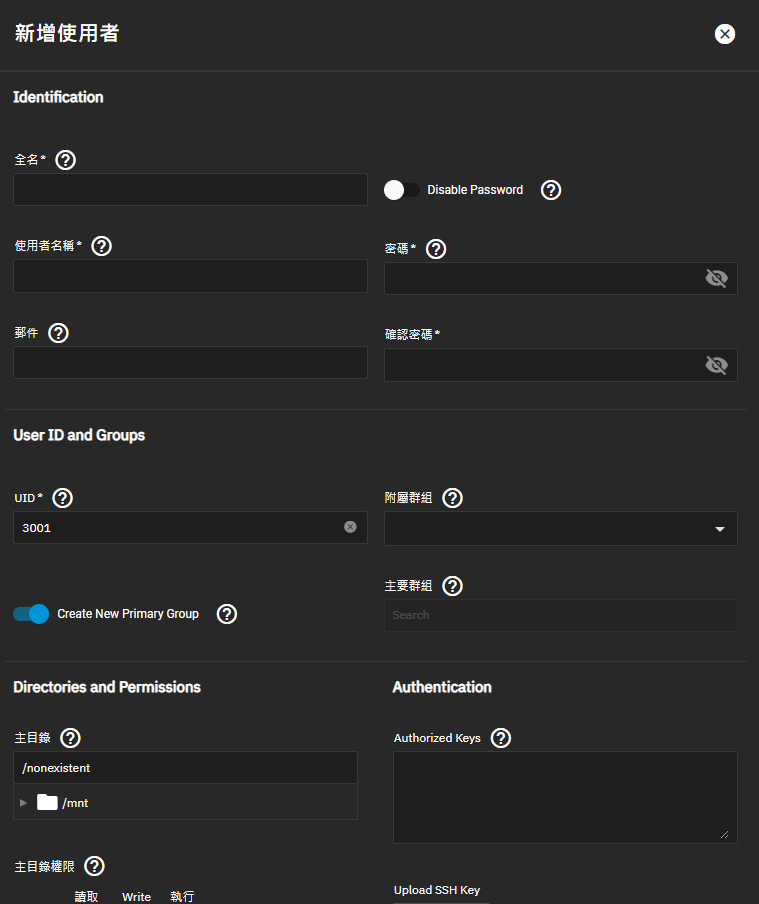

到「認證」>「本機使用者」>「新增」,創建一個使用者並給定目標目錄的讀寫權限,這樣就可以在 SMB 中使用。

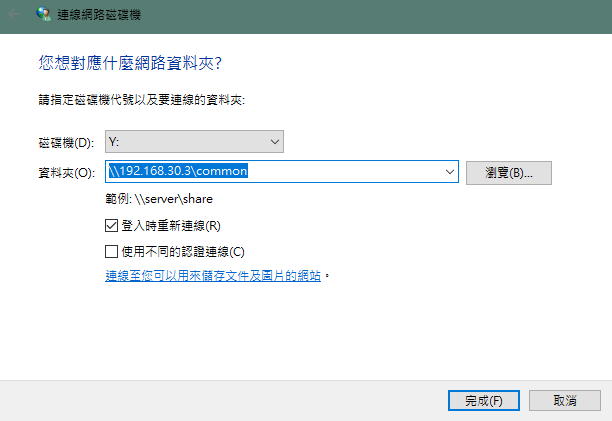

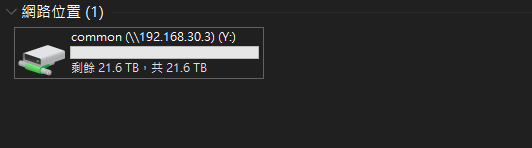

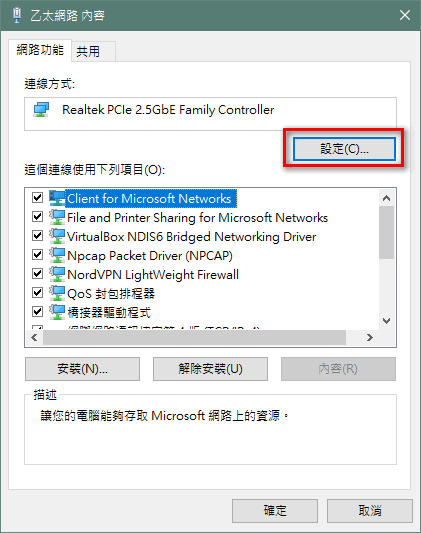

Windows 直接新增網路資料夾。

測速

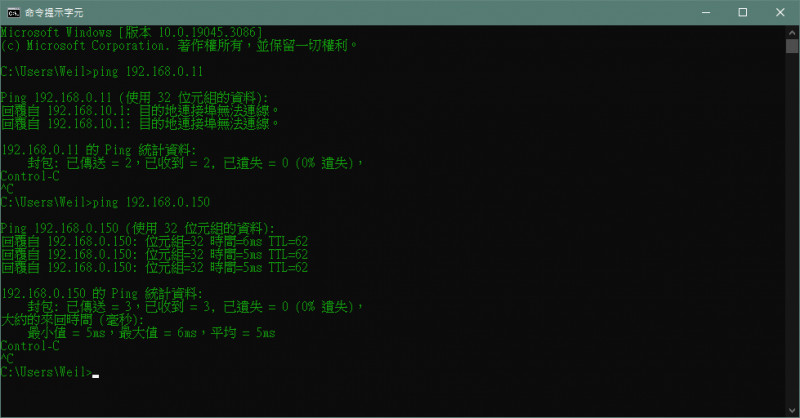

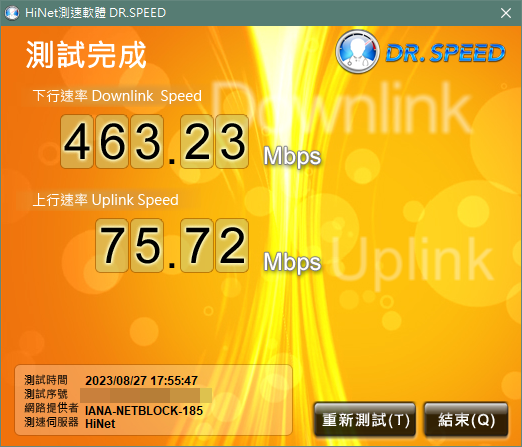

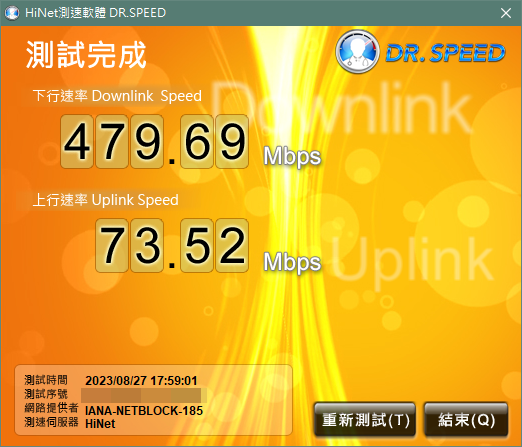

下圖是在 Windows 上進行測速,讀寫約 300 MiB/s,大概吃滿了我目前 2.5 Gbps 的網速。

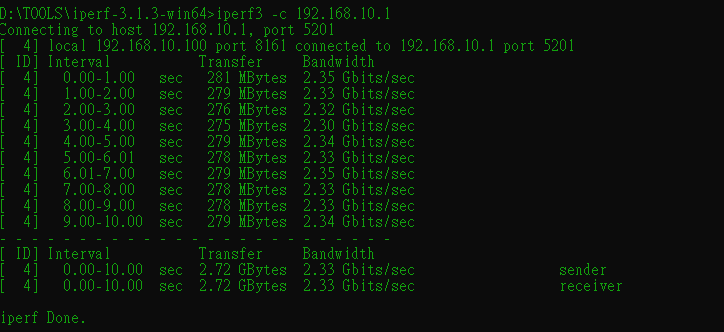

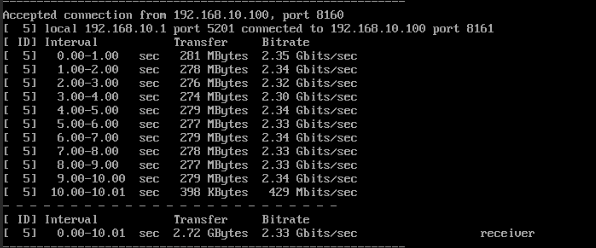

這是我和 gateway (軟路由) 進行 iperf 測速的結果。

差不多約等於我硬碟的讀寫速度,其實 2.5 Gbps 網速似乎有點不夠,感覺還可以再更快,雖然 400~500 MiB/s 應該就是極限了。

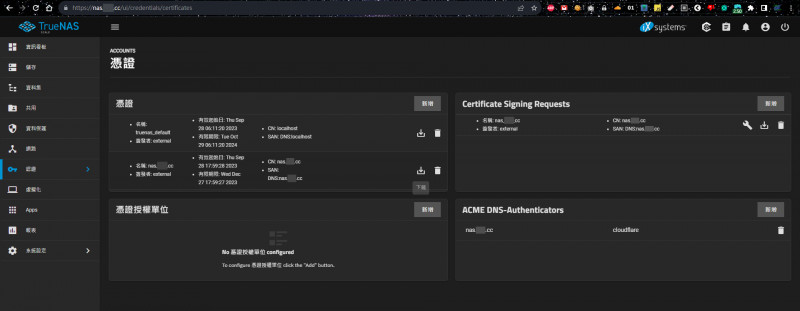

設定 HTTPS 證書

我發現 TrueNAS 還有支援 ACME DNS Challenge,這樣就可以簽發一個 Localnetwork 的網域證書阿!

如果有網域的話會更安全,雖然都走有線網路了,也不用怕被竊取帳密。

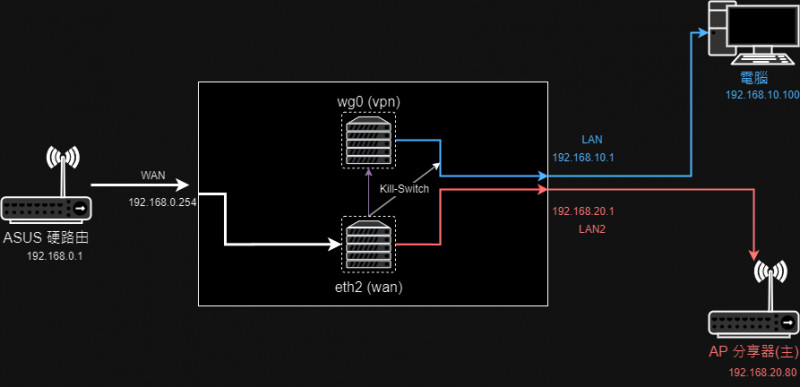

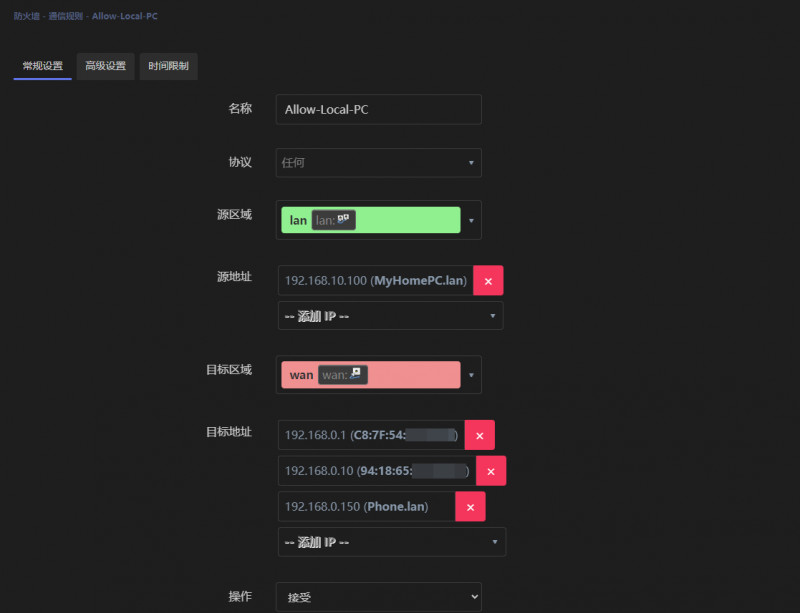

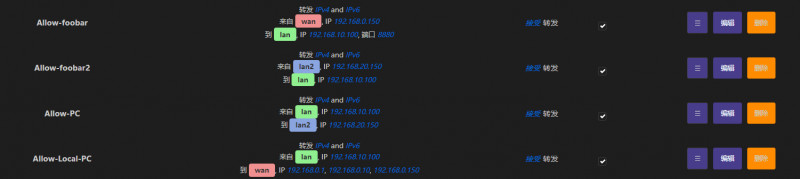

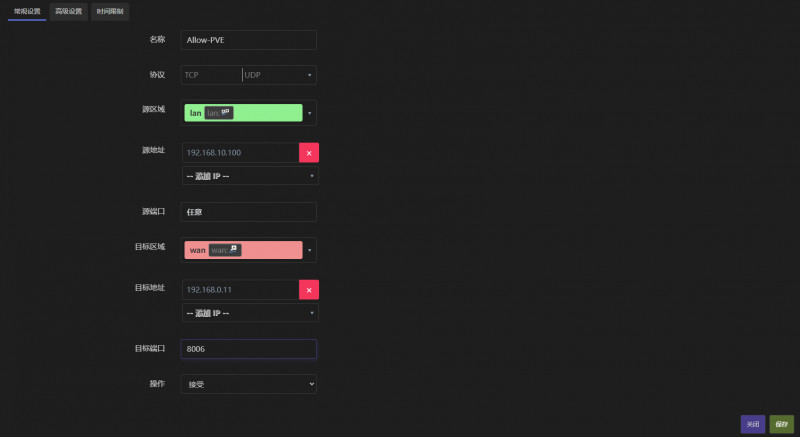

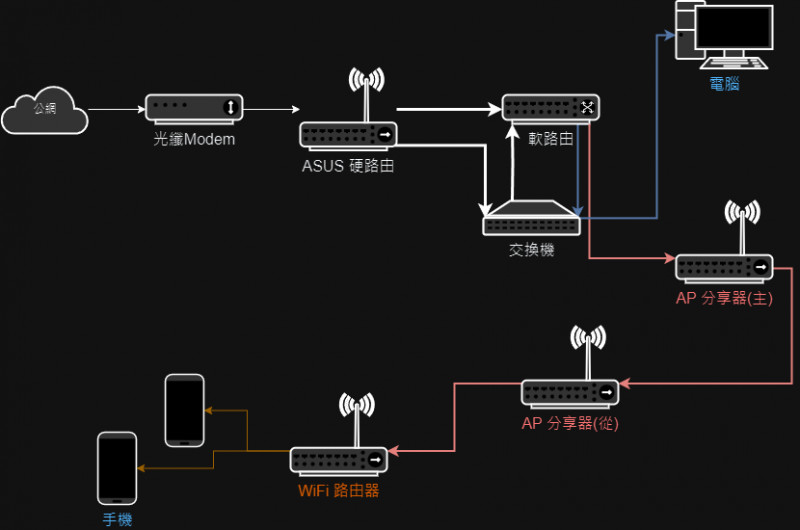

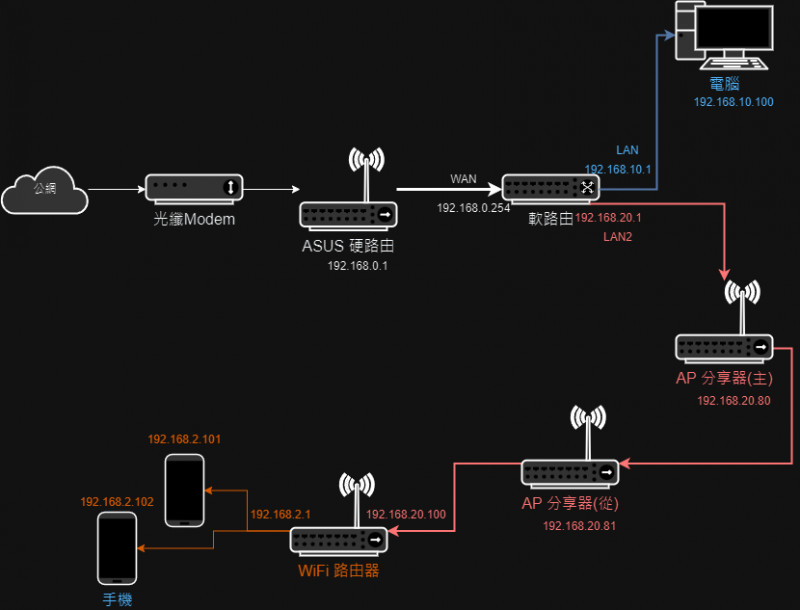

只怕 Wi-Fi 被破解偷連,只是我家的網路還是雙層內網,連進 Wi-Fi 也沒用,因為是兩個網段,進不到 NAS,得再設定軟路由防火牆。

不過 HTTP 畢竟是沒加密的,洩漏管理員帳密的風險還是很大,更何況如果有機密資料,還是使用 HTTPS 會好一點。

可以參考這篇文章:Configuring ACME DNS

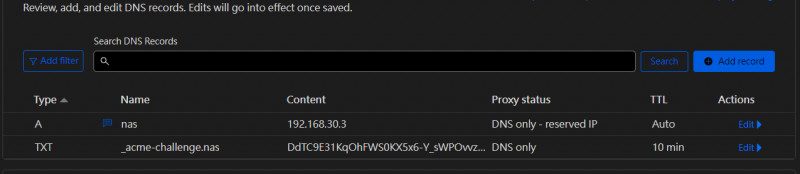

基本上就是把網域停在 Cloudflare 上,申請一個 API,填入 TrueNAS 讓它可以替網域新增 TXT 紀錄。

接下來就是設定 CSR,全自動簽發證書。把系統預設證書改成新簽發的網域。

設定雲端憑證

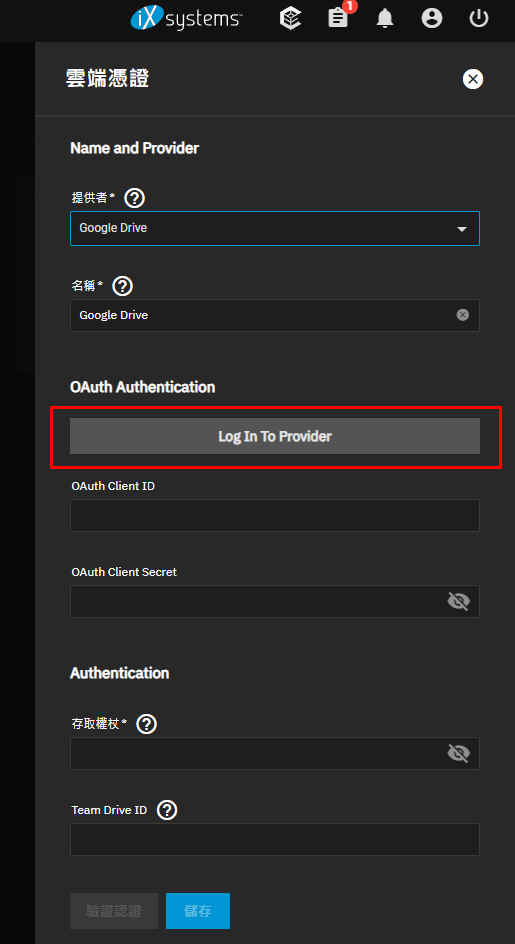

想到,我 Google Drive 上面還有不少東西,要一個一個下載有點麻煩,可沒想到 TrueNAS 也有這個功能!內建的!

可以參考這篇文章:Backing Up Google Drive to TrueNAS SCALE

一鍵授權,也不用自己搞 API,直接從 Google Drive 拉目標資料夾下來備份,真的很讚。

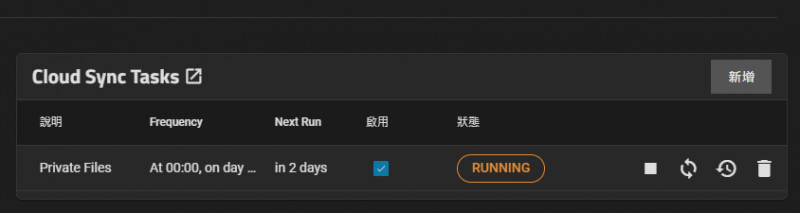

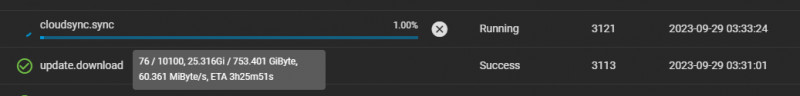

設定好後,到「資料保護」>「Cloud Sync Tasks」,新增定時同步任務,然後直接啟動它,就會開始拉檔案下來備份了。

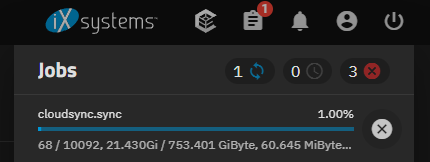

七百 GB 大概要花三、四個小時。

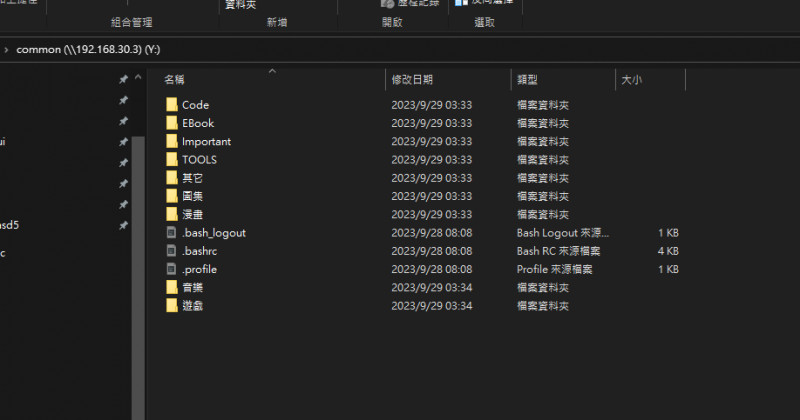

現在直接連進去 NAS 可以看到:我雲端的檔案已經出現在裡面了。

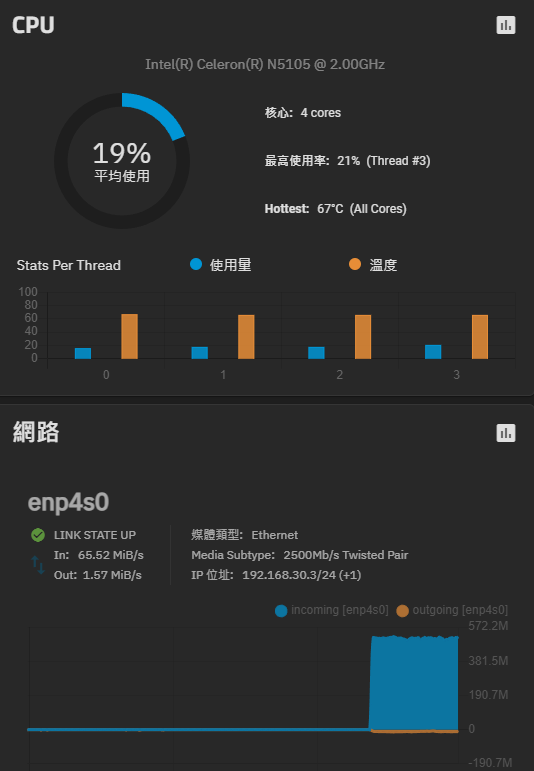

而且感覺起來也不怎麼吃資源。

介紹得差不多了,如果以後有試到甚麼好用的功能再補充吧。

其他文章:

RAID 陣列降級與重建:一個自組 NAS 使用者的親身經驗 Truenas Scale

Linode

Linode