Category:General

Found 57 records. At Page 10 / 12.

發布:2015-07-25 20:18:06

更新:2017-05-19 19:39:22

終於正式完成拉,其實正式完成很久了,只是都沒有發表。看別人寫一篇程式就發一篇文,那我也來這樣好了。

這是我第一個用C Sharp寫成的程式,沒想到剛入門就可以那麼熟,我覺得有點…不可思議,對我來說 .NET系列都是一樣的。當然我再也不碰 VB.NET,除非寫舊專案。

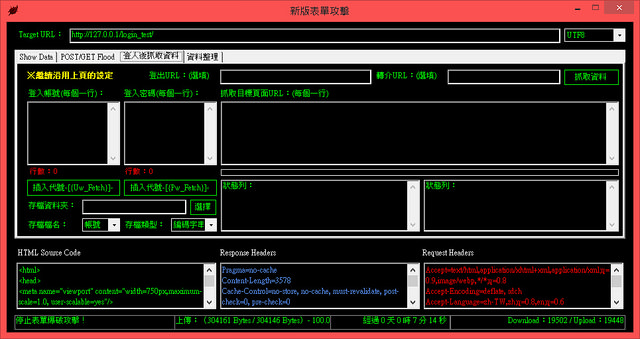

主要功能涵蓋三個:

一、表單灌水。

二、表單爆破。

三、登入表單抓取資料。

今天的更新呢,就是加入"破解需要數字運算的文字驗證碼"。

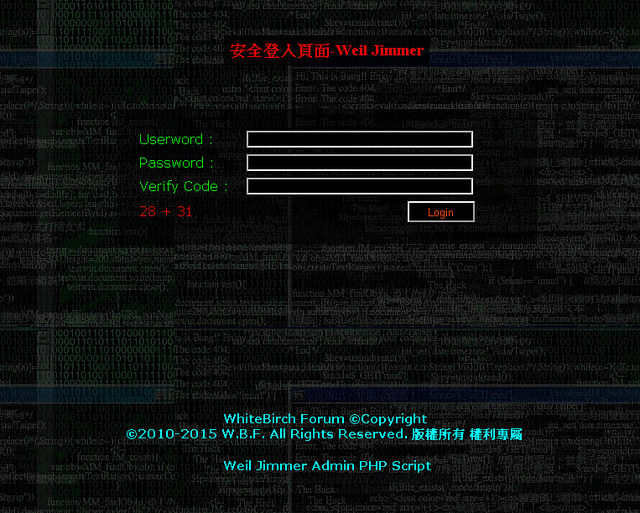

測試頁:

如上,類似左下角的那紅色數學運算文字驗證碼。

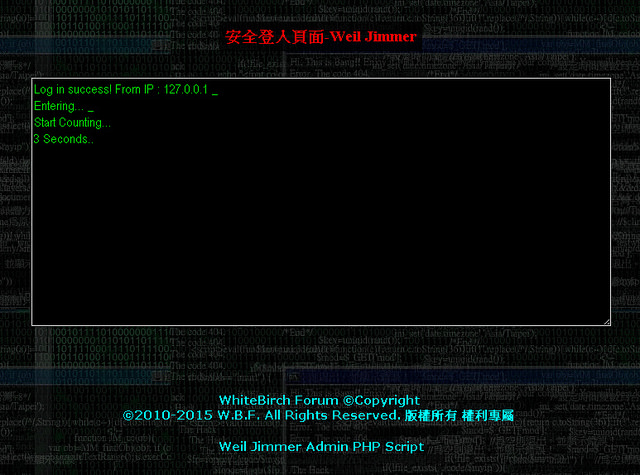

填入好資料就大概長這副模樣,就直接開始爆破密碼了!大概過了七分鐘後破解出來。

因為鄙人的Server有點爛,所以在爆破的時候CPU飆到100%沒有回應,有點卡頓。破解出密碼為:2a!。填入後,也登入成功。

第三個功能如下:

當然這麼沒有填東西進去,我沒有測試頁,不過,我是有實際測試過的喔!

本程式支援破解簡單文字驗證碼,包刮用Name抓取阿,用ID抓取,還是固定字數去抓取,都通。今天又加入了數字運算的功能。

支援破解類型包刮 A~Z、a~z、a~zA~Z、0~9、0~9a~z、0~9A~Z、0~9a~zA~Z符號、身份證字號、字典檔(同目錄下dic.txt、dic2.txt)。

這東西有點在法律邊緣了。

WeilsNetLogo

This entry was posted in C#, General, Functions, Product, Tools By Weil Jimmer .

.

發布:2015-07-08 20:19:30

更新:2016-02-27 17:07:40

打從一開始看完就覺得怪怪,有點混亂了。

去查資料,再重新想一次,一切又解釋通了。

====================

首先,先從第一集講起,第一集凱爾拯救莎菈,然後他生出的小孩康納成為反抗軍領導,這是極度正常,也很好理解。他自己小孩從未來把凱爾送回到過去救母親。

So, 正常的時空,正常的邏輯,姑且叫這個正常的世界為「世界A」。

到了第二集時,未來再送出一個T800及殺手T1000回到過去,這就改寫了歷史,所以未來也跟著改變,如果有看過第三集,有一幕是說:康納本來會和凱特在一起,成為夫婦,但是T800出現了,卻改變未來,而凱特的父親卻是Skynet的重要相關研發人員之一。(國防部部長?)

So, 第二集又再次改變歷史,那我們再次稱這個世界為 世界B 吧。

到了第三集,未來又送回了T800、TX,剩下都不解釋了,改寫未來,改寫歷史,叫做一個新的平行世界C吧,

第四集,這個沒有從未來送回過去,所以沒有改變歷史。

現在可以稍微重整一下思路:

首先世界A是原本應該要發生的,但是,出現了一個分岔點,就是未來送回T800,所以世界A在此消失(應該說變為另一個平行世界吧),主世界變為世界B,後續以此類推。

=============

第五集,處於一個世界C的情況,所以,康納沒有成功擊敗天網,也很正常,或說,康納送回凱爾發生意外很正常。

天網製造了一個T5000,在凱爾被正常傳送到過去 之前 感染了康納,並殺了他的部下。

(很奇特吧,這樣怎麼能說 反抗軍打敗了天網。邏輯不通,但是這不是世界A,也不是世界B,而是 一個新的世界C,所以發生這種事情應該也很正常。就是,康納沒有打敗天網。)

當康納被天網感染,並同化成一個新的半人半機的T3000之後,我猜測,可能搭上了時光機,回到過去,去改寫歷史了,讓天網慢一點誕生,所以如果凱爾到了他們所熟知的審判日的那天,其實是正常的世界,根本沒有審判日,因為天網覺醒的日子又被往後延了,叫做新紀元。

在此刻,凱爾回到更早的年代,所以,凱爾到的那個年代,並沒有被改寫歷史,正常來講是處理世界A,但是因為被送回「T800、T1000」,所以未來也要跟著改變,這點很奇特!

那個T800到底是誰送回去的,而且他怎麼知道這段歷史!匪夷所思。

姑且不追究這個問題,T3000到了還滿後面的時間點,所以,改變是改變後面一點的時間點,不過凱爾說服了莎拉,所以到了 T3000 改變的歷史的那個年代。

這樣就全部解釋通了。唯一可能還有疑點的就是:T3000是世界C的產物,他們回到過去,也理當回到世界A的過去,問題是世界A已經被送來的T800、和T1000給改變了,

而不知道到底是誰送回T800的。因為資料都被刪掉了。

==>既然天網做出T5000,可以感染人類,那天網怎麼可以算是被打敗。科技太先進,看這部片,只會讓我思考,T3000到底是什麼東西!太強大了,有人說T1000感覺比康納厲害,我反倒不覺得,我認為最強的還是T3000、T5000是超級BOSS,感染了康納。

整部片,評分我要給滿差的,因為根本幾乎要時空混亂了。特效啥麼的,還好。有點爛了,跟第三集差不多,我覺得第四部還好一點。

7/10分吧。

WeilsNetLogo

This entry was posted in General, Experience By Weil Jimmer .

.

發布:2015-07-02 23:27:322015-07-02 23:27:32

window.history.pushState("str", "title", "/new_url");

改變URL又不刷新或訪問網站的方法。

WeilsNetLogo

This entry was posted in General By Weil Jimmer .

.

發布:2015-05-11 20:18:38

更新:2017-01-20 19:55:35

經常網頁上用Java Script 複製到剪貼簿,瀏覽器總是拒絕存取,或是不兼容某些瀏覽器,實在很令人厭煩。現在,本團隊推出Flash複製按鈕,可以兼容所有瀏覽器。

【使用說明】

參數值:

copy_text=要複製的文字

style=1~8之中的數字

1-黑色(預設是1)

2-藍色

3-綠色

4-紅色

5-粉紅

6-紫色

7-銀白

8-黃色

type=1或0

1為開啟Unicode的解譯

0為關閉Unicode的解譯(預設是關閉)

Example:

<object type="application/x-shockwave-flash" data="WBF_cb.swf?type=1&style=8" width="100" height="50" >

<param name="flashvars" value="copy_text=36889,26159,25991,23383,35079,35069,30340,28204,35430,65281">

<param name="wmode" value="transparent">

</object>

<object type="application/x-shockwave-flash" data="WBF_cb.swf?copy_text=123" width="100" height="50" >

<param name="wmode" value="transparent">

</object>

下載地址【一】:https://url.weils.net/a

下載地址【二】:http://cht.tw/h/exipz

產品頁面:http://web.wbftw.org/product/flashfuzhiwenzianniu

WeilsNetLogo

This entry was posted in General, Flash By Weil Jimmer .

.

發布:2015-04-26 12:29:44

更新:2015-04-26 12:43:59

從前,總是使用雙重緩衝,但是這方法不管用,閃爍還是嚴重!自從stackoverflow找到一個很棒的方法後!非常有效!僅此作為筆記。

protected override CreateParams CreateParams {

get {

CreateParams cp = base.CreateParams;

cp.ExStyle |= 0x02000000; // Turn on WS_EX_COMPOSITED

return cp;

}

}

Protected Overrides ReadOnly Property CreateParams() As CreateParams

Get

Dim params As CreateParams = MyBase.CreateParams

params.ExStyle = params.ExStyle Or &H2000000

Return params

End Get

End Property

轉自:http://stackoverflow.com/questions/2612487/how-to-fix-the-flickering-in-user-controls

WeilsNetLogo

This entry was posted in General, Functions, VB.NET By Weil Jimmer .

.

Linode

Linode